Выберите сертификат для аутентификации что это

Лекция 8. Аутентификация на основе сертификатов

Аутентификация с применением цифровых сертификатов является альтернативой использованию паролей и представляется естественным решением в условиях, когда число пользователей сети (пусть и потенциальных) измеряется миллионами. В таких обстоятельствах процедура предварительной регистрации пользователей, связанная с назначением и хранением их паролей, становится крайне обременительной, опасной, а иногда и просто нереализуемой. При использовании сертификатов сеть, которая дает пользователю доступ к своим ресурсам, не хранит никакой информации о своих пользователях — они ее предоставляют сами в своих запросах в виде сертификатов, удостоверяющих личность пользователей. Сертификаты выдаются специальными уполномоченными организациями — центрами сертификации (Certificate Authority, СА). Поэтому задача хранения секретной информации (закрытых ключей) возлагается на самих пользователей, что делает это решение гораздо более масштабируемым, чем вариант с использованием централизованной базы паролей.

Схема использования сертификатов

Аутентификация личности на основе сертификатов происходит примерно так же, как на проходной большого предприятия. Вахтер пропускает людей на территорию на основании пропуска, который содержит фотографию и подпись сотрудника, удостоверенных печатью предприятия и подписью лица, выдавшего пропуск. Сертификат является аналогом пропуска и выдается по запросам специальными сертифицирующими центрами при выполнении определенных условий.

Сертификат представляет собой электронную форму, в которой содержится следующая информация:

· открытый ключ владельца данного сертификата;

· сведения о владельце сертификата, такие, например, как имя, адрес электронной почты, наименование организации, в которой он работает, и т. п.;

· наименование сертифицирующей организации, выдавшей данный сертификат.

Кроме того, сертификат содержит электронную подпись сертифицирующей организации — зашифрованные закрытым ключом этой организации данные, содержащиеся в сертификате.

Использование сертификатов основано на предположении, что сертифицирующих организаций немного и их открытые ключи могут быть всем известны каким-либо способом, например, из публикаций в журналах.

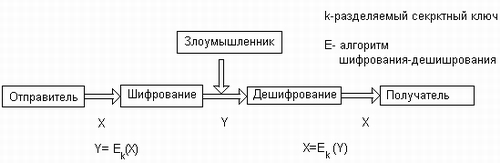

Когда пользователь хочет подтвердить свою личность, он предъявляет свой сертификат в двух формах — открытой (то есть такой, в которой он получил его в сертифицирующей организации) и зашифрованной с применением своего закрытого ключа (рис. 10). Сторона, проводящая аутентификацию, берет из открытого сертификата открытый ключ пользователя и расшифровывает с помощью него зашифрованный сертификат. Совпадение результата с открытым сертификатом подтверждает факт, что предъявитель действительно является владельцем закрытого ключа, парного с указанным открытым.

Рис. 10. Аутентификация пользователей на основе сертификатов

Затем с помощью известного открытого ключа указанной в сертификате организации проводится расшифровка подписи этой организации в сертификате. Если в результате получается тот же сертификат с тем же именем пользователя и его открытым ключом — значит, он действительно прошел регистрацию в сертификационном центре, является тем, за кого себя выдает, и указанный в сертификате открытый ключ действительно принадлежит ему.

Сертификаты можно использовать не только для аутентификации, но и для предоставления избирательных прав доступа. Для этого в сертификат могут вводиться дополнительные поля, в которых указывается принадлежность его владельцев той или иной категории пользователей. Эта категория назначается сертифицирующей организацией в зависимости от условий, на которых выдается сертификат. Например, организация, поставляющая через Интернет на коммерческой основе информацию, может выдавать сертификаты определенной категории пользователям, оплатившим годовую подписку на некоторый бюллетень, а Web-сервер будет предоставлять доступ к страницам бюллетеня только пользователям, предъявившим сертификат данной категории.

Подчеркнем тесную связь открытых ключей с сертификатами. Сертификат является не только удостоверением личности, но и удостоверением принадлежности открытого ключа. Цифровой сертификат устанавливает и гарантирует соответствие между открытым ключом и его владельцем. Это предотвращает угрозу подмены открытого ключа. Если некоторому абоненту поступает открытый ключ в составе сертификата, то он может быть уверен, что этот открытый ключ гарантированно принадлежит отправителю, адрес и другие сведения о котором содержатся в этом сертификате.

При использовании сертификатов отпадает необходимость хранить на серверах корпораций списки пользователей с их паролями, вместо этого достаточно иметь на сервере список имен и открытых ключей сертифицирующих организаций. Может также понадобиться некоторый механизм отображений категорий владельцев сертификатов на традиционные группы пользователей для того, чтобы можно было использовать в неизменном виде механизмы управления избирательным доступом большинства операционных систем или приложений.

Нам важно ваше мнение! Был ли полезен опубликованный материал? Да | Нет

Типовые ошибки и часто задаваемые вопросы

Решение: отправить на почту helpniias@pkitrans.ru письмо с темой «Правила NGate», в содержании написать «Прошу установить правила на NGate» и указать ФИО

Появляется окно «Подключение к удалённому рабочему столу»

Решение: в поле «Компьютер» введите IP-адрес или имя Вашего рабочего компьютера (указан на выданном листе). Нажмите «Подключить».

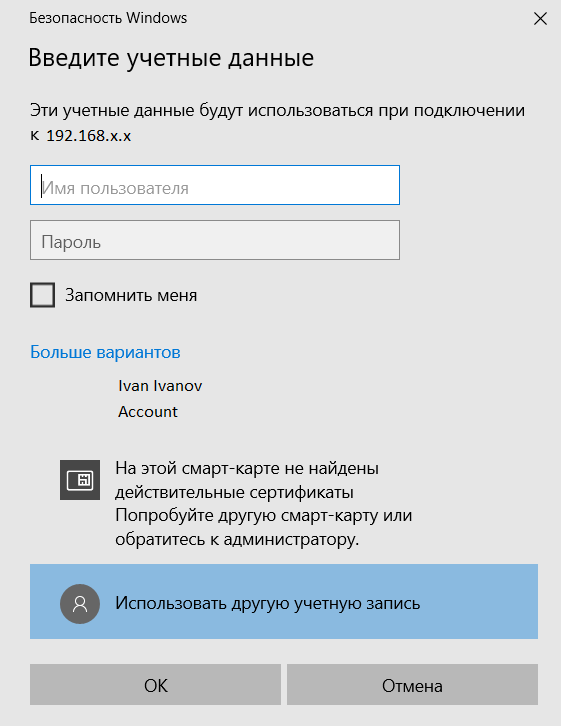

Появляется окно «Безопасность Windows» с текстом «Введите учётные данные»

Решение: нажать «Больше вариантов», в расширенном окне «Безопасность Windows» выбрать «Использовать другую учётную запись»:

В поле «Имя пользователя» укажите Ваш логин в формате «VNIIAS.RU\i.ivanov», если Ваша почта находится в домене VNIIAS.RU, или в формате «CTT\i.ivanov», если Ваша почта находится в домене CTT. В поле «Пароль» введите пароль от Вашей учётной записи на рабочем компьютере. Нажмите «ОК».

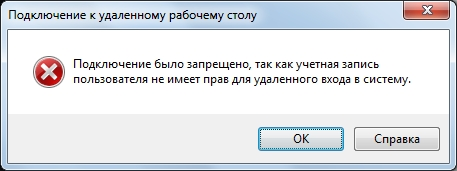

Появляется окно «Подключение к удалённому рабочему столу» с текстом «Подключение было запрещено, так как учётная запись пользователя не имеет прав для удалённого входа в систему»

Решение: отправить на почту karantin@vniias.ru письмо с темой «Права для удалённого входа в систему», в содержании написать «Прошу предоставить права для удалённого входа в систему» и указать ФИО

Появляется окно «Подключение к удалённому рабочему столу» с текстом «Удалённому рабочему столу не удалось подключиться к удаленному компьютеру по одной из следующих причин»

Щит КриптоПро NGate Клиент серого цвета

Отсутствуют сертификаты в окне «Аутентификация пользователя» с текстом «Выберите сертификат для аутентификации» в КриптоПро NGate Клиенте

Установка сертификата в хранилище «Личные»

Установка цепочек сертификатов

Появляется окно «Сертификат удаленной стороны» с текстом «Сертификат удаленной стороны не может идентифицировать шлюз NGate (`ngate.pkitrans.ru`). Потому шлюз сочтен недоверенным и небезопасным для подключения. VPN соединение прекращено.»

Появляется окно «License check error» с текстом «Please check correctness of installed CSP license»

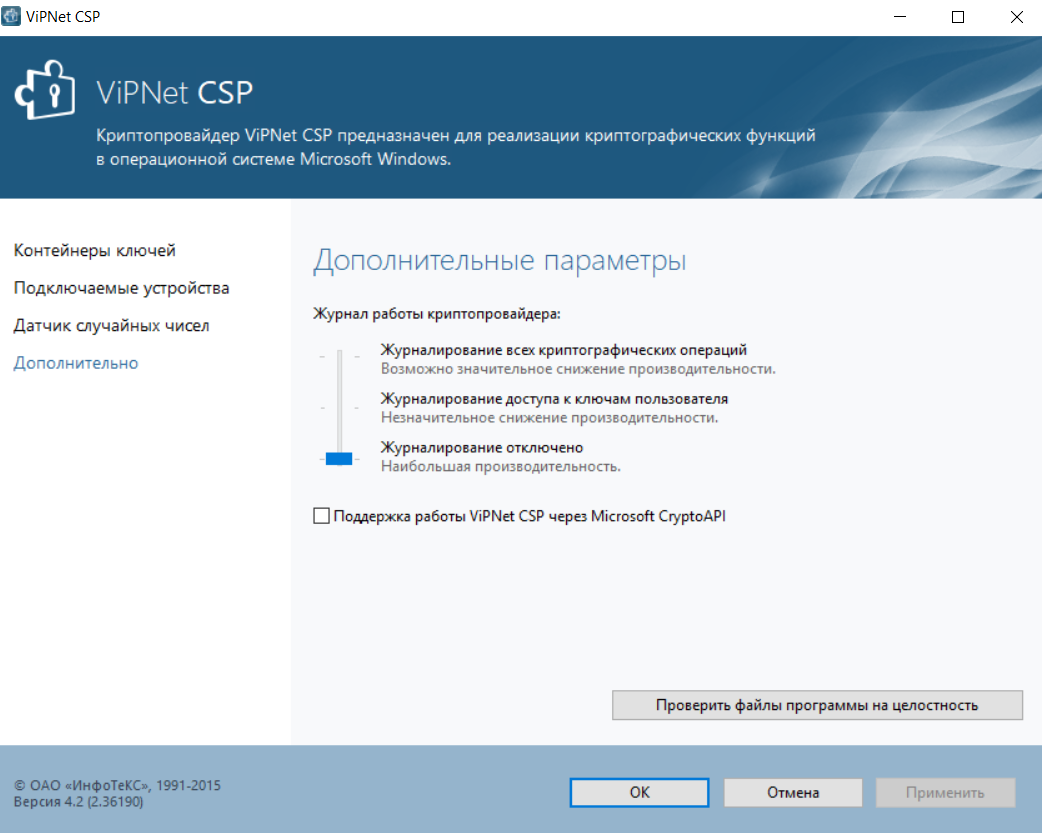

Работа программного обеспечения для удалённого доступа совместно с ViPNet

Запустите ViPNet CSP. В левом меню перейдите откройте вкладку «Дополнительно». Снимите галочку «Поддержка работы ViPNet CSP через Microsoft CryptoAPI». Нажмите «Применить», затем «ОК». Компьютер будет перезагружен, после чего конфликта в работе программ быть не должно.

Появляется окно «mstsc.exe» с текстом «Не удается найти указанный файл. C:\Windows\SysWOW64\ \mstsc.exe.MUI»

Решение: необходимо установить обновление протокола удаленного рабочего стола (RDP) для Вашей операционной системы. Ошибка наиболее распространена в ОС Windows 7, обновление для ОС Windows 7 можно скачать по ссылке https://www.microsoft.com/ru-ru/download/details.aspx?id=35387.

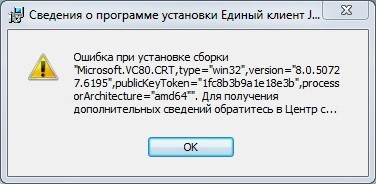

Появляется окно «Сведения о программе установки Единый клиент JaCarta» с текстом «Ошибка при установке сборки «Microsoft.VC80.CRT,type=»win32″,version=»8.0.50727.6195″,publicKeyToken=»1fc8b3b9a1e18e3b»,processorArchitecture=»amd64″». Для получения дополнительных сведений обратитесь в Центр справки и поддержки.»

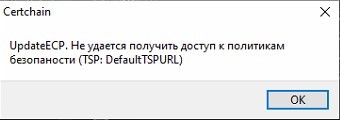

Появляется окно «Certchain» с текстом «UpdateECP. Не удается получить доступ к политикам безопасности (TSP: DefaultTSPURL)»

Компьютер на работе автоматически выключается или переходит в спящий режим

Настройка клиентских сертификатов аутентификации в веб-браузерах

Это руководство покажет вам, как использовать клиентские сертификаты с самыми популярными настольными браузерами. В этих инструкциях предполагается, что вы уже загрузили и установили файл PFX / PKCS12 с вашим сертификатом и закрытым ключом, или у вас есть аппаратный токен с сертификатом и закрытым ключом, вставленным в компьютер.

Google Chrome, Microsoft Edge, Internet Explorer, Apple Safari

Chrome, Edge, IE и Safari настроены на использование клиентских сертификатов и закрытых ключей, предоставляемых ОС. Сюда входят файлы PFX, импортированные в хранилище сертификатов ОС, а также сертификаты и закрытые ключи, хранящиеся на смарт-картах (включая SSL.com Идентичность бизнеса сертификаты). Итак, если вы установили свой файл PFX или ваш USB-токен вставлен в компьютер, вы уже должны быть готовы пройти аутентификацию клиента с помощью этих популярных настольных браузеров.

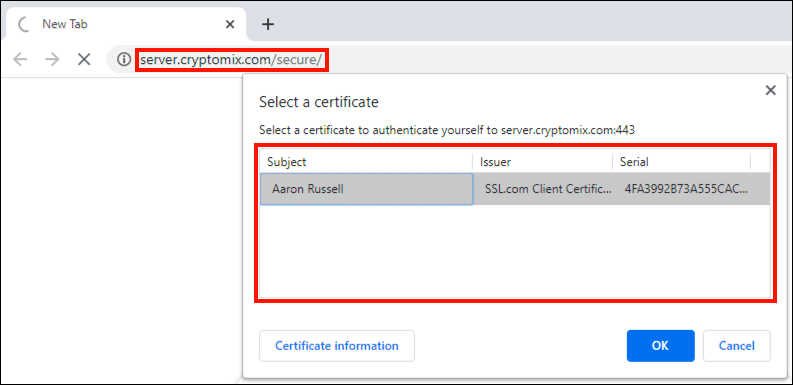

Подтвердите установку

Вы можете проверить, что установленные сертификаты аутентификации клиента доступны для вашего браузера, перейдя к https://server.cryptomix.com/secure/, Если сертификаты присутствуют, появится диалоговое окно со списком их.

Mozilla Firefox

Использовать хранилище сертификатов ОС (Firefox 75 и новее)

Начиная с версия 75Firefox может быть настроен на использование клиентских сертификатов и закрытых ключей, предоставляемых ОС в Windows и macOS. Этот метод поддерживает как файлы PFX, импортированные в хранилище сертификатов ОС, так и сертификаты и закрытые ключи, хранящиеся на смарт-картах (включая SSL.com). Идентичность бизнеса сертификаты). В общем, сейчас это предпочтительный и самый простой способ использования клиентских сертификатов в Firefox.

Установите клиентские сертификаты в Firefox

Вы также можете установить сертификат и закрытый ключ непосредственно в собственное хранилище сертификатов Firefox, импортировав файл PFX / PKCS12, как описано ниже. Этот метод не подходит для сертификатов с неэкспортируемыми закрытыми ключами, хранящимися на смарт-картах, включая SSL.com. Электронный адрес, ClientAuth и подпись документов сертификаты.

Особенности аутентификации контроллера домена с использованием двух разных сертификатов

Как правило, аутентификация контроллера домена в среде Windows представляет собой стандартную задачу. Однако, в некоторых ситуациях эта типовая процедура может быть осложнена необходимостью одновременного использования двух сертификатов для различных сервисов. Данная проблема может возникать, к примеру, если сервер должен предоставлять один сертификат пользователям домена, а другой – для сервисов.

Схожая проблема возникла в одном из наших проектов, где заказчику необходимо было организовать аутентификацию пользователей в домене Microsoft Windows по сертификатам ГОСТ. Обычно подобные задачи решаются путем использования специализированного средства компании «КРИПТО-ПРО», а именно «КриптоПро Winlogon». Данный продукт существует на рынке достаточно давно и максимально проработан, но иногда могут возникать непредвиденные сложности при его внедрении, с которыми нашей компании и пришлось столкнуться. Для его функционирования необходимо соответствующим образом настроить рабочую станцию, домен и контроллеры домена. Одним из требований при настройке контроллера домена в данном случае является выпуск сертификата на ГОСТ.

В случае с нашим заказчиком возникла ситуация, при которой для доступа к контроллеру домена используется, кроме протокола LDAP, еще и LDAP через SSL (LDAPS) с использованием уже установленного на контроллере сертификата RSA.

Небольшое отступление: по умолчанию трафик LDAP не защищен, что предоставляет возможность осуществлять мониторинг трафика между LDAP–клиентом и сервером. Чтобы обеспечить передачу трафика LDAP в безопасном режиме, необходимо использовать технологию SSL/TLS, сокращенно такая технология называется LDAPS.

Комментарий из инструкции:

Так как данная проблема не является распространенной, и, учитывая, что добавляется российская криптография, то для ее решения пришлось искать новые подходы. Изучение инструкций и тематических форумов ответа не дало. В итоге, чтобы решить данную задачу, пришлось углубиться в ее изучение и разобраться, каким именно образом контроллер домена использует сертификаты.

Итак, как же работает выбор сертификата контроллером домена?

При необходимости выбрать сертификат, контроллер обращается к хранилищу сертификатов локального компьютера и использует сертификат из этого хранилища. В большинстве случаев там будет один сертификат, и тогда проблем не возникнет. Если же в хранилище находится больше одного сертификата, то контроллер возьмет первый валидный сертификат для аутентификации сервера. Таким образом, использование одновременно двух (или более) сертификатов для различных целей в хранилище нежелательно.

Однако в Windows Server существует возможность легитимного использования нескольких сертификатов. Для этого используется отдельное хранилище Active Directory Domain Services (NTDS\Personal), в котором хранится сертификат для доступа по LDAPS.

В таком случае процесс выбора сертификата можно описать более подробно: контроллер домена сначала обращается за сертификатом к специализированному хранилищу, а в случае неудачной попытки уже обращается к хранилищу локальной машины.

Чтобы просмотреть хранилище сертификатов сервисов на контролере домена, необходимо запустить консоль управления (MMC) и добавить оснастку «Сертификаты». Далее с помощью диспетчера сертификатов следует выбрать тип управления сертификатами.

Затем необходимо выбрать учетную запись Active Directory Domain Services.

Такой тип использования имеет ряд ограничений, накладываемых Windows. К примеру, невозможность автоматического обновления таких сертификатов для сервисов или управления сертификатами из данного хранилища через командную строку.

Возвращаясь к нашей проблеме, далее для ее решения нам оставалось только создать стенд с использованием двух сертификатов на основе отечественного и западного криптографических алгоритмов.

Импорт сертификата аутентификации сервера на веб-сайт по умолчанию

После получения сертификата проверки подлинности сервера из центра сертификации (ЦС) необходимо вручную установить этот сертификат на веб-сайте по умолчанию для каждого сервера федерации или прокси-сервера федерации в ферме серверов.

Для веб-серверов необходимо вручную установить сертификат аутентификации сервера на соответствующем веб-сайте или виртуальном каталоге, где хранится федеративное приложение.

При настройке фермы не забудьте выполнить эту процедуру аналогичным образом, используя одинаковые параметры на каждом сервере фермы.

Оснастка управления AD FSом — это сертификаты проверки подлинности сервера для серверов федерации в качестве сертификатов связи служб.

Для выполнения этой процедуры требуется членство в группе Администраторы или в эквивалентной группе на локальном компьютере. Просмотрите сведения об использовании соответствующих учетных записей и членстве в группах в локальной среде и группах домена по умолчанию.

Импорт сертификата аутентификации сервера на веб-сайт по умолчанию

на начальном экране введитеслужбы IIS (IIS) Managerи нажмите клавишу ввод.

В дереве консоли щелкните ComputerName.

На средней панели дважды щелкните пункт Сертификаты сервера.

На панели Действия щелкните Импорт.

Перейдите к месту расположения файла сертификата pfx, выделите его, а затем нажмите кнопку Открыть.

Наберите пароль для сертификата и нажмите кнопку ОК.